El pasado mes de mayo Google anunció la creación de unos dominios nuevos de nivel superior (TLD, por sus siglas en inglés), entre los cuales hay dos que son especialmente controvertidos: el .zip y .mov. Estos dos TLD llaman la atención porque también son nombres comunes de extensiones de archivo. El primero, .zip, es ampliamente utilizado para la compresión de datos, mientras que .mov es un formato de video desarrollado por Apple.

Los TLDs son administrados por la organización privada y sin ánimo de lucro ICANN (Internet Corporation for Assigned Names and Numbers). ICANN gestiona directamente los sistemas de nombres de dominio de primer nivel (gTLD) y de códigos de países (ccTLD), y delega en unos registradores acreditados, entre ellos Google, las tareas de gestionar y administrar los dominios a los usuarios y empresas que los solicitan. Ahora Google ha obtenido el permiso para gestionar los TLD .zip y .mov, lo que ha generado controversia porque se considera que esto puede facilitar aún más la posibilidad de estafas digitales como el phishing, que es el engaño a un usuario para que haga clic a un enlace malicioso que se hace pasar por una web legítima.

Los problemas de seguridad de los dominios TLD

Además, estos dos dominios podrían ampliar el problema de programas que reconocen erróneamente los nombres de archivo como URL y automáticamente agregan enlaces a los nombres de archivo. Por ejemplo, si en un servicio de mensajería instantánea envías instrucciones sobre cómo abrir un archivo zip llamado manual_usuario.zip, este nombre es resaltado como un hipervínculo que apunta a la URL http://manual_usuario.zip. Cuando una persona ve instrucciones con hipervínculos, generalmente piensa que tiene que descargarse algún archivo para seguir con las indicaciones. De esta forma, si un atacante ha comprado el dominio manual_usuario.zip, una persona puede visitar erróneamente el lugar y caer en una trampa.

En las aplicaciones de correo electrónico, si un usuario recibe un correo de un remitente de confianza, y en dicho correo el remitente le indica que ha adjuntado un fichero de fotos_verano.zip, el usuario podría pensar que clicando sobre el enlace creado automáticamente se descargará el archivo adjunto, y en realidad sería redirigido al dominio fotos_verano.zip y podría terminar infectado con malware.

Una nueva vía para perpetrar ataques maliciosos

Teniendo en cuenta estas cuestiones, los estafadores podrían comprar estratégicamente URLs con .zip y .mov que también sean nombres de archivo comunes, de modo que las referencias en línea a un archivo con ese nombre automáticamente enlazaran a un sitio web malicioso.

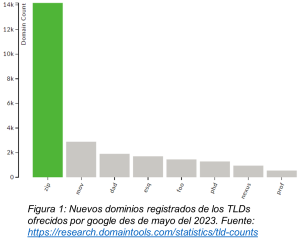

De los 8 nuevos TLDs que Google presentó el pasado mes de mayo, el que ha tenido más éxito y ha dado lugar a un alto volumen de dominios registrados ha sido el .zip, con más de 14.000 dominios. Algunos de estos dominios pueden haber sido adquiridos por investigadores de seguridad para demostrar los riesgos asociados o para evitar que los delincuentes los utilicen, pero otros pueden haber sido adquiridos para perpetrar ataques maliciosos en el futuro. Los nombres de algunos dominios registrados son claramente confundibles con nombres de ficheros habituales, como: documents-backup.zip, google-analytics.zip, microsoft-update.zip, office-installer.zip, software-updates.zip, o download-internet.zip.

La reacción a los dominios .zip ha llevado a que algunos profesionales recomiendan actualmente que las empresas bloqueen por completo los dominios .zip en sus firewalls. Sin embargo, de cara el futuro el uso del dominio .zip para uso legítimo puede extenderse, y, por lo tanto, el bloqueo general ya no va a resultar útil. Se tendrán que adaptar las herramientas de monitorización y defensa para que tengan en cuenta los posibles ataques en este contexto.

Dadas las circunstancias, la necesidad de las empresas de disponer de expertos y expertas en ciberseguridad va a seguir al alza en los próximos años, tanto a nivel nacional como internacional.

Fuente: UOC