HP Inc. (NYSE: HPQ) ha lanzado su Informe Trimestral de Inteligencia sobre Amenazas Cibernéticas, proporcionando una visión profunda sobre la creciente sofisticación de los ciberdelincuentes y las tácticas que utilizan para evadir la detección de seguridad. Bajo el título «Ciberamenazas Evolucionan con Ataques Estilo Building Block», el informe arroja luz sobre cómo los actores de amenazas combinan múltiples ataques de manera creativa para sortear las defensas de las organizaciones.

Cadenas de ataque creativo y camuflaje en blogspot

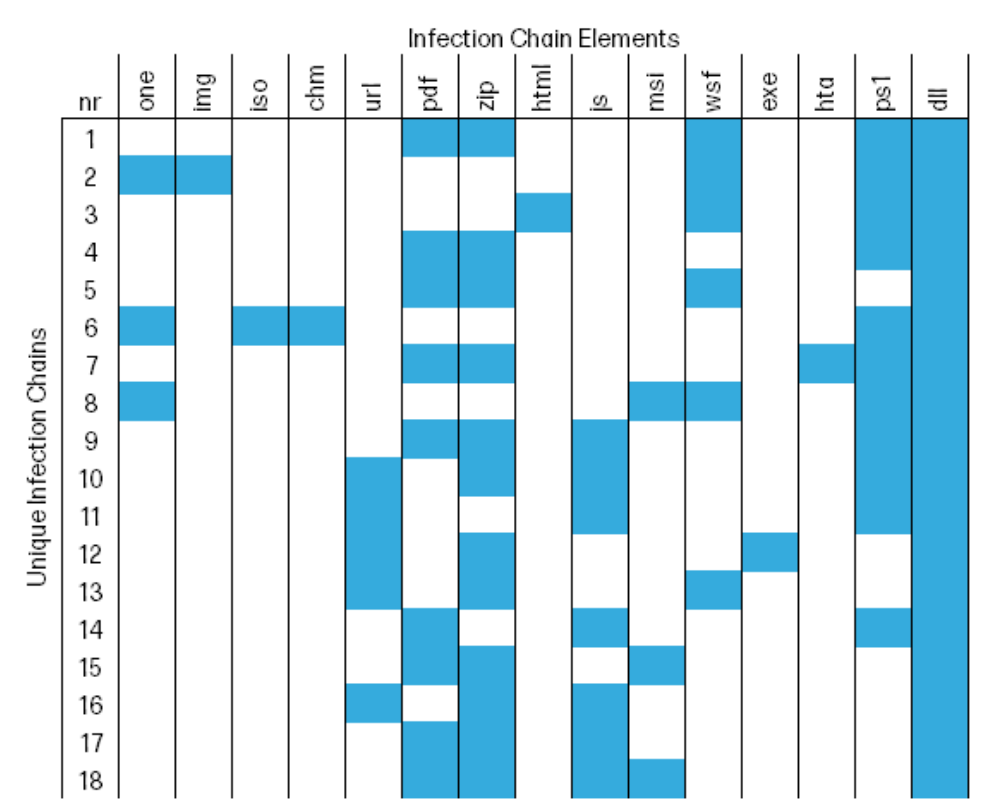

El informe destaca que los ciberdelincuentes están adoptando un enfoque tipo «bloques constructivos». A menudo, las cadenas de ataque siguen patrones predecibles, pero en el caso de Qakbot, se observa una creatividad notable. Los actores de amenazas combinan diferentes bloques de ataques, incluyendo diversos tipos de archivos y técnicas, para crear cadenas de infección únicas. Esto les permite evadir herramientas de detección y políticas de seguridad. De hecho, el 32% de las cadenas de infección de Qakbot analizadas en el segundo trimestre resultaron ser únicas.

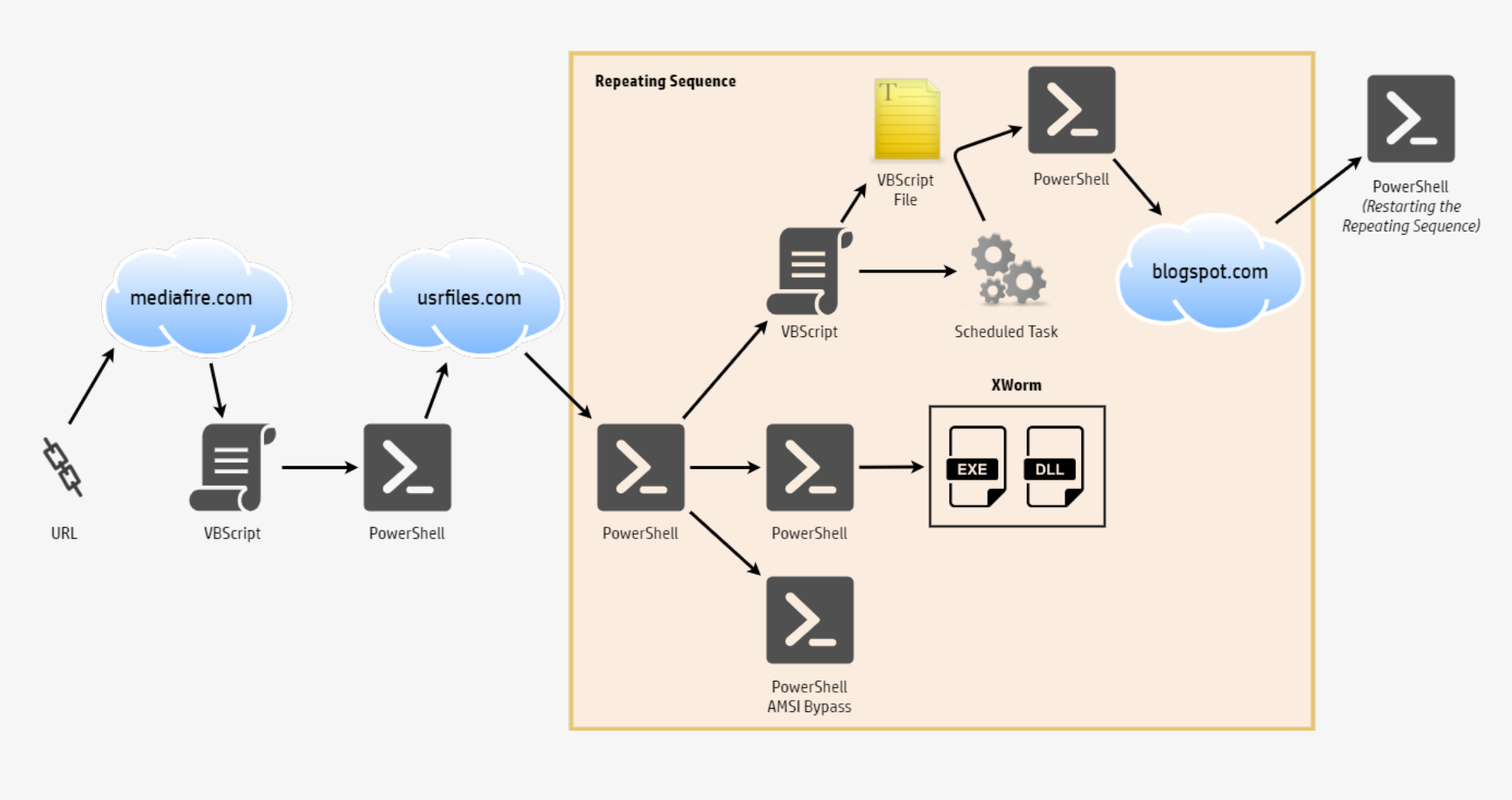

El informe revela que los atacantes de Aggah han alojado código malicioso en la popular plataforma de blogs, Blogspot, ocultando su actividad en una fuente legítima. Esta táctica dificulta la distinción entre la lectura de un blog y un ataque en curso. Los ciberdelincuentes también aprovechan su conocimiento de los sistemas Windows para desactivar funciones antimalware y ejecutar troyanos de acceso remoto como XWorm o AgentTesla, permitiéndoles robar información delicada.

HP identifica ataques de Aggah que utilizan consultas de registro TXT de DNS, normalmente empleadas para acceder a información simple sobre nombres de dominio. En este caso, estos ataques entregan el troyano de acceso remoto AgentTesla. Dado que los protocolos DNS rara vez son monitoreados o protegidos por equipos de seguridad, estos ataques son notoriamente difíciles de detectar.

Una campaña reciente usa múltiples lenguajes de programación para evitar la detección. Comienza encriptando su carga útil con un encriptador en Go, desactivando las funciones de análisis antimalware. Luego, cambia al lenguaje C++ para interactuar con el sistema operativo y ejecutar el malware .NET en la memoria, dejando pocos rastros en la PC.

Patrick Schläpfer, analista senior de malware del equipo de investigación de amenazas de HP Wolf Security, destaca:

Los atacantes de hoy se están volviendo mejor organizados y más informados. Investigan y analizan las partes internas del sistema operativo, lo cual les facilita explotar las brechas. Al saber qué puertas abrir, pueden navegar los sistemas internos con facilidad, usando técnicas relativamente sencillas de maneras muy efectivas y sin hacer sonar la alarma.

El informe presenta varios hallazgos significativos:

El reporte detalla la forma en que los grupos de ciberdelincuentes están diversificando los métodos de ataque para eludir las políticas de seguridad y las herramientas de detección. Los hallazgos más significativos son:

- Los archivos fueron el tipo de entrega de malware más popular por quinto trimestre consecutivo, y se emplearon en el 44% de los casos analizados por HP.

- El segundo trimestre vio un aumento del 23% en amenazas HTML detenidas por HP Wolf Security, comparado con el primer trimestre.

- Hubo un aumento de 4 puntos porcentuales en los ejecutables, de 14% a 18% del primer al segundo trimestre, causado principalmente por el uso del archivo PDFpower.exe que incluía software con un malware de secuestro de navegador.

- HP notó una caída de 6 puntos porcentuales en el malware de hoja de cálculo (de 19% a 13%) en el primer trimestre comparado con el cuarto anterior, a medida que los atacantes se alejan de los formatos de Office donde la ejecución macros es más difícil.

- Al menos el 12% de las amenazas de correo identificadas por HP Sure Click evadieron uno o más escáneres de puerta de enlace de correo electrónico en el segundo trimestre.

- Los principales vectores de amenazas en el segundo trimestre fueron: correo electrónico (79%) y descargas del navegador (12%).

El Dr. Ian Pratt, jefe global de seguridad de sistemas personales de HP Inc., enfatiza la importancia de prevenir la interacción del usuario con elementos de riesgo:

Si bien las cadenas de infección pueden variar, los métodos de iniciación siguen siendo los mismos. Todo se reduce inevitablemente a que el usuario haga clic en algo. En vez de tratar de adivinar la cadena de infección, las organizaciones deben aislar y contener las actividades riesgosas como abrir archivos adjuntos de correo, dar clic en enlaces y hacer descargas desde el navegador.

¿Qué medidas cree que deberían tomar las empresas para protegerse mejor contra las crecientes amenazas cibernéticas?

En este enlace puedes ver el reporte completo de HP