En el ámbito corporativo, la innovación tecnológica y la ciberseguridad son dos caras de la misma moneda. A medida que se introducen nuevos dispositivos en los entornos de trabajo, también lo hacen potenciales vulnerabilidades. ESET arroja luz sobre cómo algunos gadgets comunes pueden representar riesgos significativos si se utilizan de manera indebida.

Los dispositivos Rubber Ducky y Bash Bunny, a simple vista semejantes a memorias USB, esconden capacidades que van más allá del almacenamiento. Diseñados inicialmente para automatizar pruebas de seguridad, su mal uso puede llevar a la ejecución de comandos maliciosos y la exfiltración de datos. La prevención comienza con la concienciación sobre la existencia y potencial de estos dispositivos, reforzando las políticas de seguridad sobre el uso de hardware no autorizado.

Los cables O.MG imitan los cargadores de teléfonos, pero tienen capacidades para comprometer la seguridad de los dispositivos conectados. Pueden actuar como keyloggers o ejecutar comandos de forma remota. La recomendación es clara: evite utilizar cables que no sean de fuentes confiables y fomente la cultura de la seguridad entre los empleados para que sean conscientes de estos riesgos.

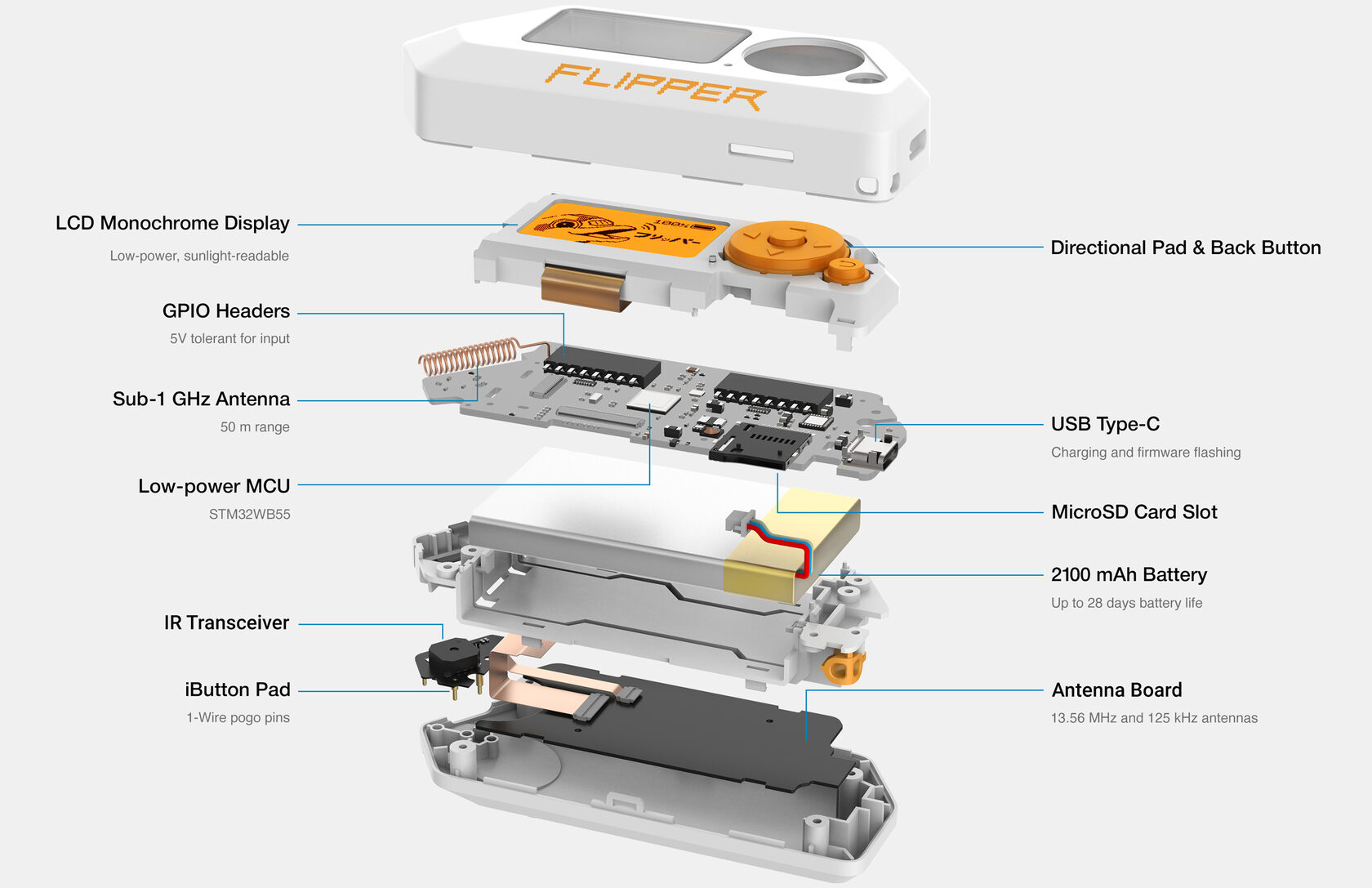

Flipper Zero, con su capacidad de interactuar con comunicaciones inalámbricas y sistemas de control, representa un riesgo si se utiliza con malas intenciones. Su versatilidad puede convertirlo en una herramienta para el acceso no autorizado y la manipulación de dispositivos. La educación sobre las posibles aplicaciones y consecuencias de su uso indebido es vital para mitigar su amenaza.

Tarjetas de red como las de la serie Alpha y ciertos modelos de TP-Link permiten operaciones avanzadas como la monitorización de redes, lo que puede ser explotado para interceptar comunicaciones o realizar ataques. La defensa pasa por una configuración cuidadosa de la red, el uso de protocolos de seguridad robustos y la monitorización constante de la actividad de la red.

La convergencia de la tecnología y el ámbito corporativo trae consigo una amplia gama de beneficios, pero también nuevos desafíos en términos de seguridad. La clave está en mantenerse informado sobre los posibles riesgos y adoptar prácticas de seguridad proactivas. La responsabilidad recae tanto en los proveedores de tecnología como en los usuarios finales para asegurar un entorno de trabajo seguro y eficiente.

¿Cómo equilibra su empresa la adopción de nuevas tecnologías con la gestión de riesgos de seguridad asociados?