Lo damos por hecho, por el alcance de nombres, pensamos que ambas son similares o bien son sinónimos la una de la otra. Si pensaste eso, pues estás en un error.

Desde ya hace años, y con el auge de la hiperconectividad que ha generado internet, nos ha obligado a todos, de una manera u otra a entregar nuestra información privada o sensible a las bases de la red.

Dado que toda esta data es extremadamente sensible, es nesario que exista algún modo para protegerlos cuando se almacena y cuando se transporte o envíe de un lugar a otro dentro de la red de internet, así es como nace el concepto de criptografía clásica,

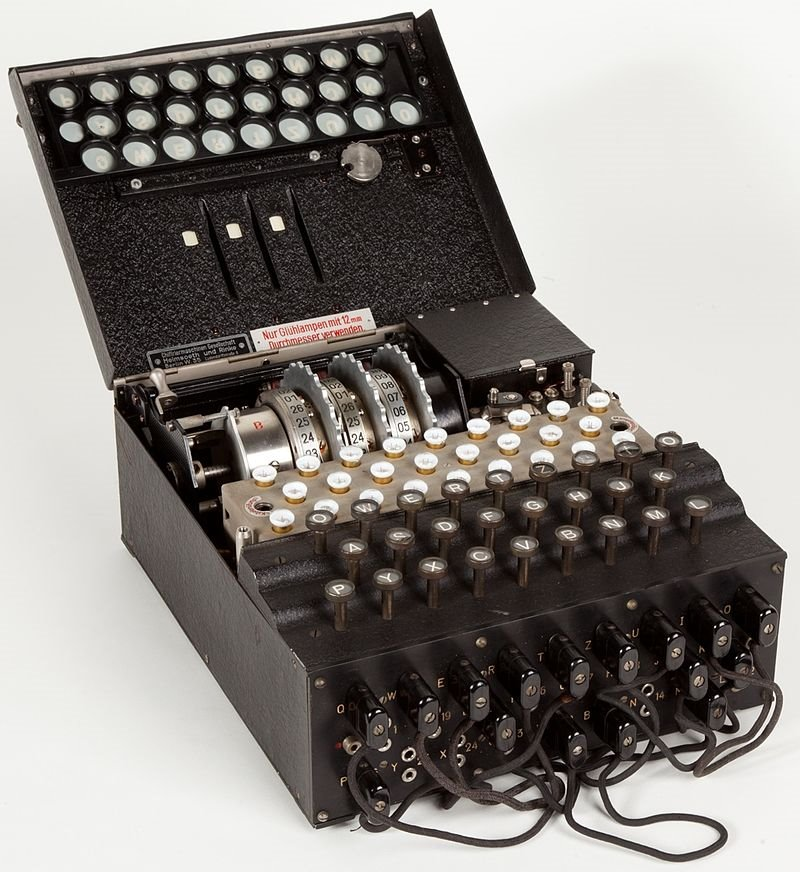

Durante la Segunda Guerra Mundial, la conocida máquina enigma, con la que los soldados alemanes cifraban sus mensajes, fue un dolor de cabeza para los aliados, hasta que el equipo del matemático británico Alan Turing pudo dar con el secreto tras de ella y pudieron descrifrar el mensaje.

Hoy la situación ha evolucionado, al punto de que hablamos de encriptación cuántica, que por el solo hecho de leer ese apellido creemos que está más allá de nuestro entendimiento, pensando que es algo meramente científico, como resultado de la física cuántica.

Veamos rápidamente en qué se diferencian los tipos de criptografías ya mencionadas:

| Tipo de Criptografía | Principio de Seguridad | Resistencia a Ataques |

|---|---|---|

| Criptografía Clásica | Basada en problemas matemáticos difíciles. | Protege contra ataques no cuánticos. |

| Criptografía Postcuántica | Utiliza problemas matemáticos más complejos que la clásica. | Diseñada para resistir ataques cuánticos. |

| Criptografía Cuántica | Se basa en principios de la mecánica cuántica, no en problemas matemáticos. | Protege contra amenazas cuánticas. |

Veamos en profundidad la criptografía cuántica y postcuántica. Ambos campos son relativamente nuevos en el acontecer de la protección de datos globales, de hecho, con el creciente aumento de las ciberamenazas, y posteriores raptos de datos con ransomware, es necesario combatir eso, mediante una acción de prevención con un cifrado fuerte de datos.

La razón de criptografía cuántica y postcuántica

En el campo de la criptografía clásica, el cifrado AES de 256 bits (Advanced Encryption Standard) y el RSA (Rivest-Shamir-Adelman) son muy potentes y populares.

El AES es un mecanismo de cifrado simétrico que tiene 2256 combinaciones posibles y que funciona con base en una clave simétrica, que tanto el emisor como el receptor deben tener la clave para poder decodificar el mensaje. RSA es un método que usa clave asimétrica que se basa en una matemática especial de los números primos. Este mecanismo tiene una pass de cifrado con una fuerza de 2048 bits (22048 combinaciones).

En el papel, si intentáramos romper AES-256 mediante fuerza bruta, con un computador clásico, los cálculos arrojan que se requieren aproximadamente mil millones de años para lograrlo. En cambio, RSA-2048, las estimaciones andan del orden 290 billones de años.

¿Qué ocurre con el poder de cómputo de un PC cuántico para?

En 2019, Google anunciaba que su PC de 54 qubits había sido capaz de resolver un problema matemático en tan solo 4 minutos, lo que le habría tomado a un pc clásico más de diez mil años. Más recientemente, en septiembre del año pasado, Google reportaba que el nuevo cuántico Willow, era capaz de resolver un problema complejo en tan solo 5 minutos, versus una superpc actual (algo así como Leftraru 2 del NLHPC), le tomaría diez cuatrillones de años:

Diez cuatrillones de años:

10.000.000.000.000.000.000.000.000 años

Las cifras de supercómputo son alarmantes, la capacidad de crecimiento de los chips cuánticos en 6 años, es tal que el número de ceros que acompaña al 1 desborda la pantalla. Aunque que con esta potencia aún no sería capaz de romper un cifrado RSA-2048

Dada la capacidad de cálculo exponencial de la computación cuántica, los científicos estiman que para 2030, o quizás antes, los PCs cuánticos podrían ser capaces de romper el RSA-2000.

Con lo anterior en mente...

... Es claro que el cifrado cuántico y postcuántico son una respuesta a la capacidad de cálculo de la computación cuántica, ya que ambos buscan proteger los datos ante su increíble poder de cómputo, aunque con perspectivas diferentes.

La criptografía cuántica

La criptografía cuántica utiliza principios de la mecánica cuántica para garantizar la confidencialidad de la información transmitida; para ello, usa los conceptos de superposición y entrelazamiento cuántico.

En cuanto al cifrado, una de las aplicaciones más reconocidas en este segmento es la distribución cuántica de claves (QKD, por sus siglas en inglés) que permite a dos partes generar una clave secreta compartida de manera segura.

En particular, esta metodología se basa en las propiedades de la física cuánticas, asegurando que cualquier intento de interceptar el mensaje, será detectada, ya que la medición del sistema cuántico altera su estado.

Una de sus aplicaciones más destacadas es la Distribución Cuántica de Claves (QKD, por sus siglas en inglés), que permite a dos partes generar una clave secreta compartida de manera segura. Este método se basa en propiedades cuánticas como la superposición y el entrelazamiento, asegurando que cualquier intento de interceptación sea detectable, ya que la medición de un sistema cuántico altera su estado (teorena de la no clonación).

La criptografía cuántica es resistente a los avances propios de la computación cuántica, ya que según los investigadores, no importa cuán potente sea una computadora cuántica, ya que no puede superar las leyes de la física:

Esto significa que la seguridad de la criptografía cuántica no depende de la capacidad de cálculo, sino de principios fundamentales de la naturaleza que la protegen de cualquier ataque.

La criptografía postcuántica

La criptografía postcuántica fue ideada centrándose en que algoritmos de criptográficos fueran seguros frente a ataques de computadoras cuánticas. A diferencia del otro tipo, la postcuántica se basa en problemas matemáticos extremadamente complejos que, en el papel, prácticamente son intratables incluso para las computadoras cuánticas de alto poder cómputo.

De ahí que su foco sea mejorar y/o complementar los actuales sistemas pensando en el futuro, para evitar dichos ataques desde equipos cuánticos.

En esta materia, los investigadores plantean que hay tres soluciones interesantes, de cómo abordar los algoritmos:

- Criptografía basada en códigos: Utiliza códigos de corrección de errores para crear criptografía de clave pública.

- Criptografía basada en retículos: Se basa en problemas relacionados con la estructura de retículos en espacios multidimensionales. Es conocida por su versatilidad y robustez.

- Criptografía basada en funciones hash: Emplea funciones hash para crear esquemas criptográficos, usados en la generación de firmas digitales.

Comparación Final

En resumen, tenemos:

| Características | Criptografía Postcuántica | Criptografía Cuántica | Fuente |

|---|---|---|---|

| Fundamento Tecnológico | Basada en problemas matemáticos complejos resistentes a computadoras cuánticas. | Basada en principios de la mecánica cuántica, como la superposición y el entrelazamiento. | NIST.gov |

| Aplicación Práctica | Sustituye los algoritmos clásicos (RSA, ECC) con alternativas seguras ante ataques cuánticos. | Se usa en la distribución cuántica de claves (QKD) para comunicación segura. | Utimaco |

| Seguridad ante Ataques | Protege datos en transmisión y almacenamiento mediante nuevos algoritmos. | Solo protege la transmisión de claves, no el cifrado de datos almacenados. | Redes Telecom |

| Implementación y Desafíos | Puede implementarse con hardware clásico, facilitando su adopción en sistemas existentes. | Requiere hardware especializado (fibras ópticas, satélites), lo que dificulta su implementación masiva. | Wikipedia |

| Diferencia en el Alcance de los Nombres | Se refiere a técnicas de cifrado diseñadas para resistir ataques de computadoras cuánticas. | Se basa en principios físicos de la mecánica cuántica para la seguridad de la comunicación. | Wikipedia |