En el marco del mes de Concienciación sobre la Ciberseguridad, Check Point Software Technologies subraya la importancia de protegerse en el ámbito digital. La naturaleza cambiante de las amenazas en este entorno hace que estas sean más difíciles de combatir para las empresas.

Desde filtraciones de datos hasta daños a la reputación, las compañías pueden enfrentar graves consecuencias ante estos riesgos.

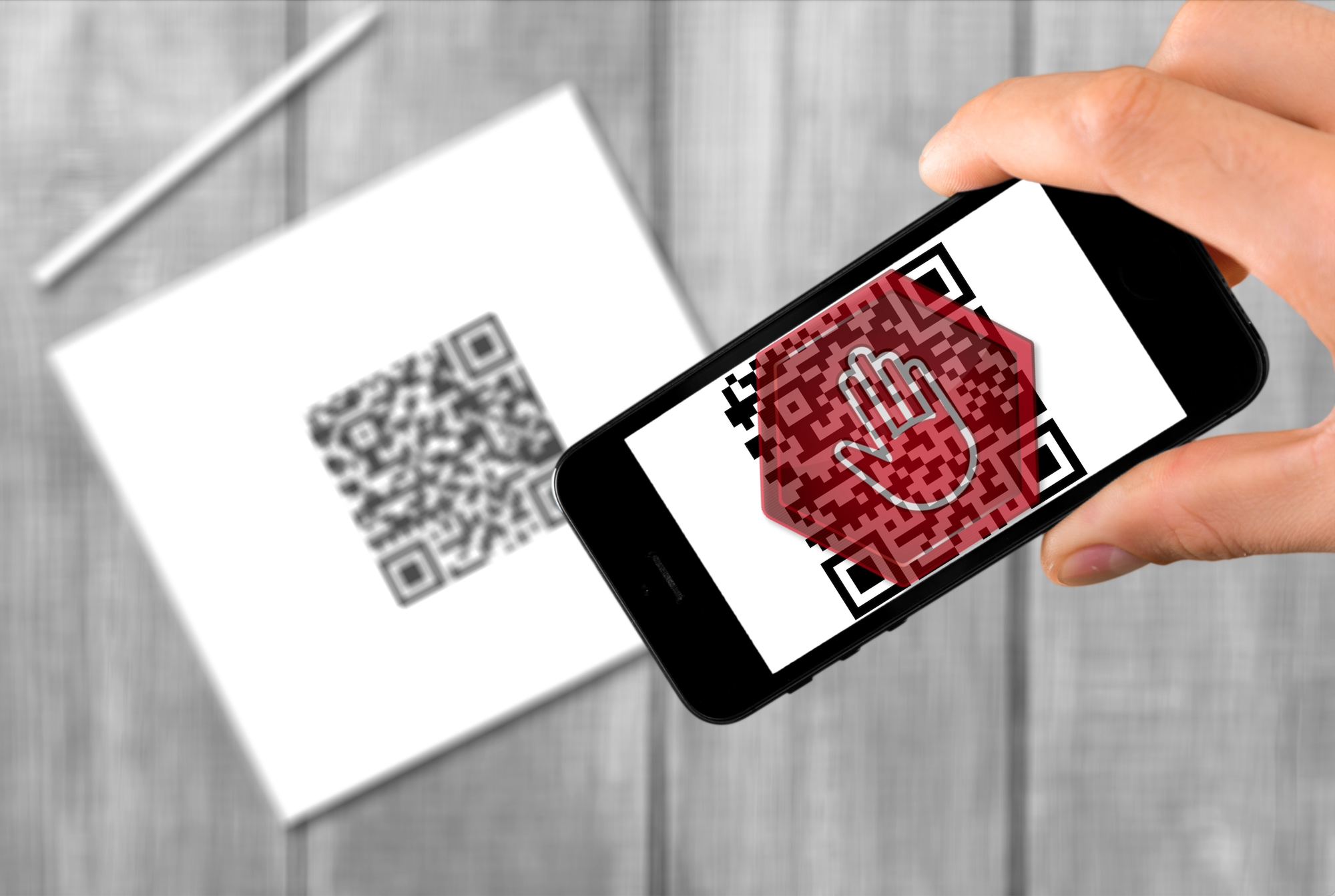

· El 90% de los sitios web de phishing sólo están activos un día: según fuentes de Check Point Software este dato pone de relieve un aspecto preocupante de la ciberdelincuencia, la rápida creación de estos sitios maliciosos complica los esfuerzos de detección y mitigación. Los atacantes crean y desmantelan las páginas web de phishing con rapidez, a menudo centrándose en acontecimientos de gran afluencia, como días festivos o lanzamientos de productos importantes, lo que maximiza sus posibilidades de éxito en un breve espacio de tiempo.

· El 70% de los archivos maliciosos se envían por correo electrónico según Threat Intelligence Report de Check Point Software. Es el canal preferido de los ciberdelincuentes porque es una vía de comunicación muy común que utilizan muchas empresas y en la que confían las víctimas, además, pueden personalizar sus mensajes y conseguir que se descarguen archivos adjuntos maliciosos. A menudo emplean tácticas de ingeniería social para generar una sensación de urgencia o familiaridad y que los usuarios actúen de manera impulsiva.

· Cada empresa ha sufrido en promedio más de 1.620 ciberataques semanales desde el inicio del año, un aumento del 40% respecto a 2023, según Check Point Research: este incremento refleja la creciente sofisticación de los ciberdelincuentes, que utilizan métodos avanzados y automatización para explotar vulnerabilidades. El trabajo remoto y el creciente uso de diferentes proveedores han ampliado el potencial de ataque a las compañías. Los ciberdelincuentes explotan las debilidades de seguridad emergentes a medida que los empleados acceden a sistemas sensibles desde diversas ubicaciones.

· Este año, los ciberdelincuentes han publicado los detalles de más de 3.500 ataques exitosos de ransomware a empresas: investigadores de Check Point Research revelan que los ciberdelincuentes siguen utilizando la exposición de datos como medio de extorsión. Una explicación para esta tendencia es la aparición del Ransomware-as-a-Service (RaaS), que facilita el lanzamiento de ataques y amplía el grupo de atacantes potenciales. También se utilizan técnicas como la doble extorsión, en la que no solo cifran los datos, sino que también amenazan con filtrar información sensible.

· El sector educativo sufre la mayor cantidad de ciberataques, seguido por los sectores gubernamental y sanitario: el gran número de usuarios y dispositivos conectados unido a políticas de seguridad débiles convierten a este sector en un objetivo atractivo para el phishing y la filtración de datos. De manera similar, el Gobierno y el sector salud manejan información sensible que puede explotarse para obtener beneficios financieros o políticos.

Es fundamental evaluar la postura actual en ciberseguridad e identificar las vulnerabilidades en sistemas, procesos y políticas. Un análisis detallado de la infraestructura de red, software, hardware y operaciones de seguridad permite detectar áreas de mejora. Es clave segmentar las redes para limitar el impacto de brechas de seguridad, adoptar una arquitectura de Zero Trust y establecer controles de acceso robustos. La capacitación constante de los empleados sobre phishing, malware y ransomware, junto con el uso de autenticación multifactor y gestión de vulnerabilidades, refuerza significativamente la protección.

Cristian Vásquez, Territory Manager de Check Point Software para Chile, explica que:

“ [...] estas cinco tendencias subrayan la necesidad crítica de que las compañías refuercen sus protocolos de ciberseguridad y fomenten una cultura de concienciación. Adoptar medidas proactivas es clave para reducir los riesgos, proteger datos sensibles y garantizar la continuidad de los servicios esenciales”.