Una incidencia Zero Day, hace referencia a una vulnerabilidad que fue descrita o descubierta recientemente y que aún no presenta solución. Es decir, que mientras esto sea corregido mediante alguna actualización, los ciberdelincuentes podrán seguir explotando dicha patología.

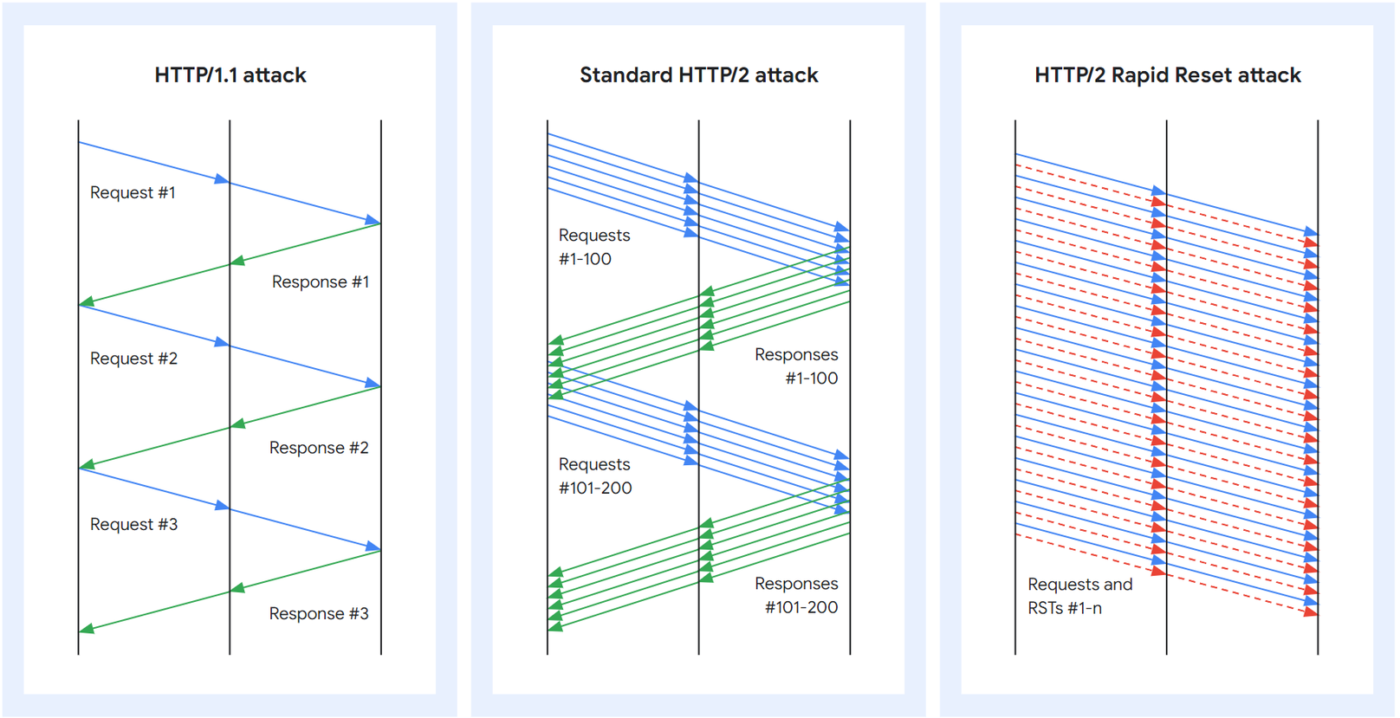

En el caso particular de lo que descubrieron los gigantes de centros de datos, es una falla en el protocolo HTTP/2, conocida como HTTP/2 Rapid Reset, que facilitaba a los hackers realizar ataques tipo DDoS contra los servidores de AWS, Google Cloud y Cloudflare.

Antecedentes de los ataques

Durante agosto de este año, Cloudflare se dio cuenta de que el problema de los ataques aprovecha la estructura de HTTP/2 que buscan saturar (ocupar todo el ancho de banda) de HTTP.

AWS define un ataque de saturación de HTTP como:

... [] Un gran volumen de peticiones web ilegítimas, que son enviadas a un servidor web hasta sobrepasar sus capacidades, inhabilitándolo para continuar respondiendo a solicitudes de clientes legítimos.

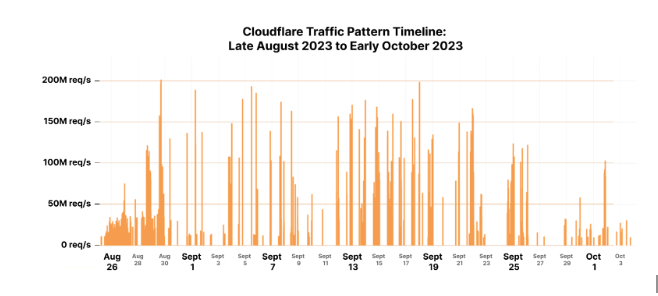

La gráfica anterior muestra los máximos de peticiones en la infraestructura de Cloudflare debido a los ataques de denegación de servicios (DDos), logrando unos picks de 201 millones de peticiones por segundo.

Por su parte, AWS y Google Cloud sufrieron peticiones cercanas a los 155 y 348 millones por segundo respectivamente.

Google Cloud comenta que el uso del protocolo HTTP/2, facilita a los clientes crear múltiples flujos de peticiones sobre una misma conexión TCP. En el papel esta situación podría ser controlada por los servidores, sin embargo, los clientes pueden abrir los que quieran en paralelo, y al procesar múltiples instrucciones el server no es capás de controlar la situación.

A fecha de hoy, no existe solución a la vulnerabilidad detectada, solo queda esperar que encuentren una solución y liberen prontamente el parche de seguridad.